震惊!公司真的能监控你的微信聊天记录吗?

当你连接公司 Wi-Fi 办公时,是否曾担心过微信聊天内容被监听?近期有网友爆料,在公司群聊的内容竟被管理员精准掌握,引发了关于职场隐私安全的热议。本文将从技术原理到实际场景,层层拆解 "微信监控" 的真相。

一、Wi-Fi 监听:看似可能,实则困难重重

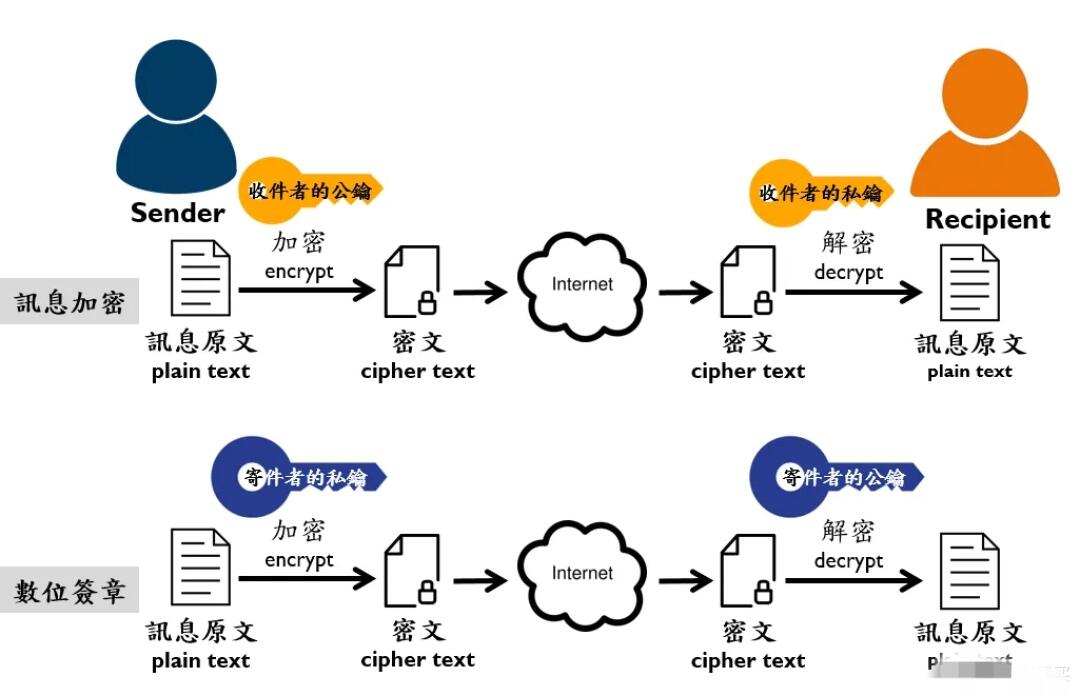

作为国民级社交应用,微信的通信安全体系堪称固若金汤。其采用的 "非对称加密 + 对称加密" 组合机制,就像给聊天内容上了双重保险:

1.密钥协商机制:客户端先通过微信服务器的公钥加密临时对称密钥,再将加密后的密钥传输给服务器。这就好比用一把公开的锁封装钥匙,只有持有对应私钥的服务器才能打开。

2.数据加密传输:正式通信时,双方使用协商好的对称密钥加密消息。即使黑客截获了网络流量,没有密钥也只能看到一堆乱码。

这种双重加密机制,让 Wi-Fi 监听者如同隔着隔音墙听人说话,只能捕捉到信号的 "声响",却无法破译具体内容。所以,单纯通过 Wi-Fi 监听获取微信明文聊天记录,在技术上几乎不可行。

二、真正的风险:设备监控软件的悄然入侵

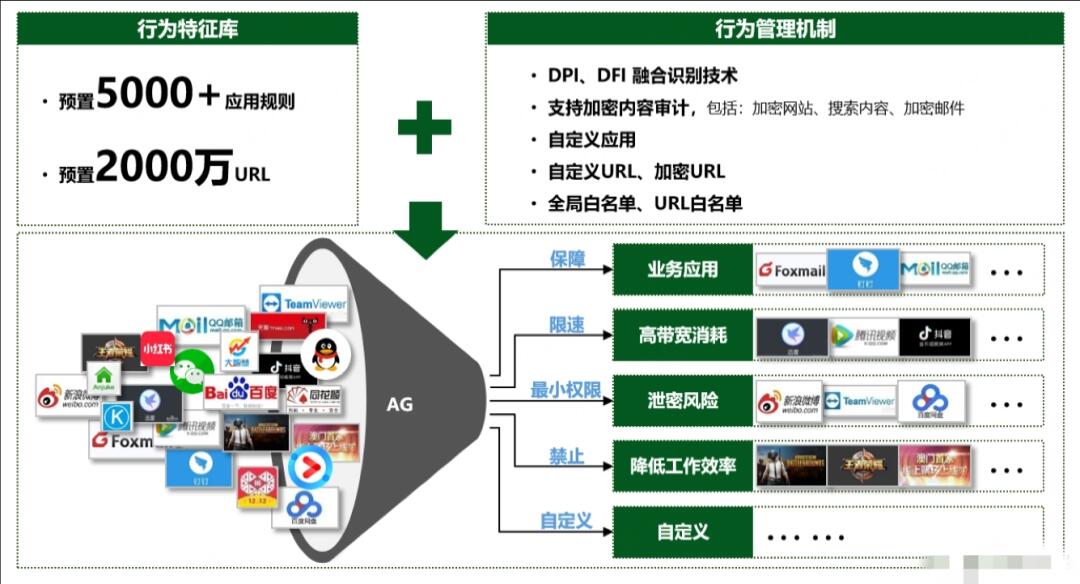

当我们把目光从网络层转向终端设备,才会发现真正的安全隐患 —— 企业级监控软件。这类工具通常披着 "网络安全管理" 的合法外衣,实现对终端设备的深度管控:

1. 监控手段大起底

应用行为记录:实时追踪用户打开的程序列表,精准记录微信的使用状态。

屏幕截图监控:定时抓取屏幕画面,聊天窗口内容尽收眼底。

键盘输入拦截:通过系统 API 获取输入内容,包括聊天框中的实时输入。

进程深度监控:针对微信等特定应用,一旦启动就触发监控程序,上传窗口内容。

2. 植入方式防不胜防

显性植入:入职时要求在办公设备安装指定的 "企业防护软件",用户签署协议后监控行为合法化。

隐性渗透:通过浏览器插件、定制化企业微信客户端、甚至打印机驱动等途径悄悄安装,更有甚者在操作系统底层植入自启动监控组件。

以某知名终端安全软件为例,其宣称的 "防勒索病毒" 功能背后,实则具备剪贴板内容读取、文件操作监控等深层权限,让用户隐私暴露无遗。

三、个人设备就安全了吗?未必!

即使使用私人笔记本,一旦连接公司网络或安装企业软件,也可能陷入监控陷阱:

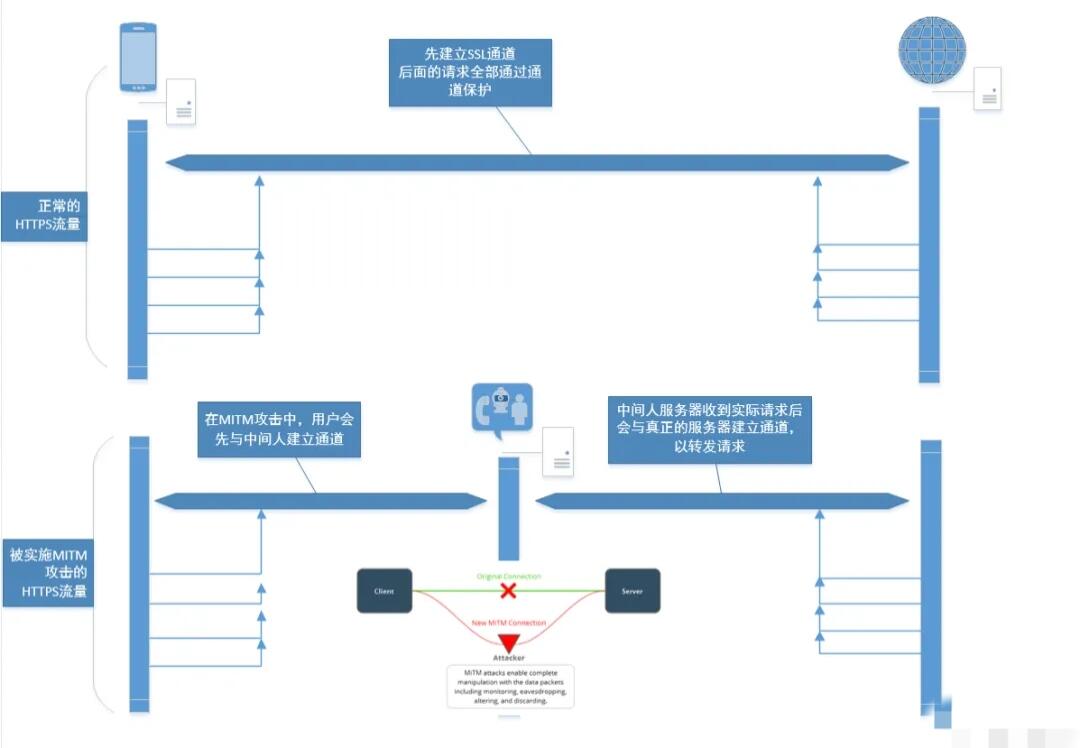

强制证书安装:部分公司在 Wi-Fi 认证时要求安装自签名根证书,为 "中间人攻击" 打开方便之门。虽然微信有额外的数字签名验证,但其他 HTTPS 通信可能被劫持。

软件权限滥用:打着 "办公必备" 旗号的插件或工具,可能暗藏监控模块,在用户不知情的情况下窃取信息。

四、实用防护指南

设备管理:尽量使用私人设备,减少安装非必要软件,尤其是来源不明的企业定制工具。

网络安全:避免连接公共 Wi-Fi,公司网络慎用未加密连接,定期检查设备信任的证书列表。

行为规范:敏感信息避免通过工作设备传输,聊天内容注意分寸,防止 "祸从口出"。

技术自查:定期查看任务管理器,关闭可疑进程;使用安全软件扫描设备,检测潜在监控程序。

五、企业监控的边界与法律风险

尽管部分企业出于信息安全考虑实施监控,但过度监控可能触犯法律红线。根据《个人信息保护法》,企业收集用户信息必须明确告知并获得同意,且监控行为应限于必要范围。一旦发现隐私被侵犯,员工有权通过法律途径维护自身权益。

结语

职场中的隐私安全需要技术与意识的双重保护。微信的加密机制为通信安全筑牢防线,但终端设备的监控风险仍需警惕。作为员工,保持必要的安全意识,合理管理设备权限;作为企业,应在信息安全与员工隐私之间找到平衡,避免过度监控引发信任危机。

(注:本文不针对任何特定企业或软件,旨在普及网络安全知识,提升用户隐私保护意识。)